Ataques por Correlación: posibilidad de éxito en comunicaciones inalámbricas

Ana I. Gómez Pérez

1. Introducción

- Las comunicaciones inalámbricas son una elección atractiva para ofrecer interconexión de dispositivos.

- Amenazas a la seguridad: interceptación, interferencia, ataques "man in the middle", …

- Los datos están protegidos por métodos de criptográficos pero…

- La capa física tiene que asegurar que la transmisión no se puede interceptar o localizar, ofrecer baja probabilidad de detección y ser robusta contra interferencias

2. Técnicas de espectro expandido

- Usuarios comparten un canal común mediante acceso múltiple por división de Código (CDMA)

- Existe un conjunto de claves precompartidas para generar secuencias PN.

- En el caso más básico se utiliza una portadora de RF modulada en tiempo, frecuencia o fase.

- En este trabajo nos centraremos en Espectro ensanchado por Secuencia Directa (DHSS).

3. Direct Sequence Spread Spectrum (DSSS)

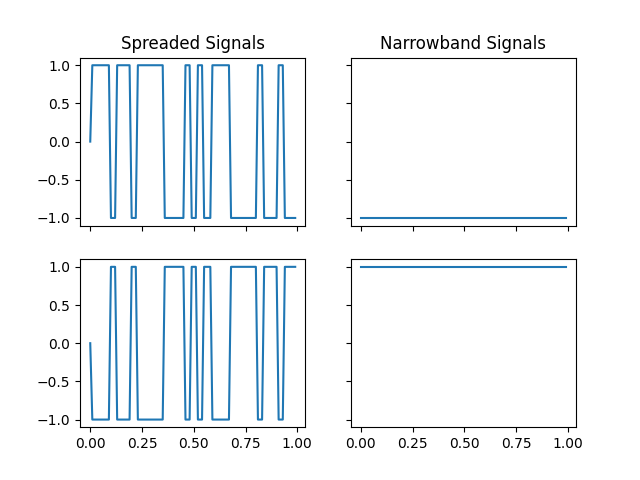

4. Señal ideal

5. Señal Real

6. Auto correlacción de una secuencia

\((+,+,-,+)\)

\((-,+,+,+)\)

\(\rule{5cm}{0.1cm}\)

\((-,+,-,+)\)

La correlación de estas dos secuencias sin desplazar es \(0\).

7. Correlación de orden k

Para una secuencia binaria \(E = (e_{1},\ldots, e_{N})\), la correlación de orden k se define como \[ V(E,D, M) = \sum_{n=1}^{M} e_{n + d_{1}}\cdots e_{n+ d_{k}}, \quad D = (d_{1},\ldots, d_{k}) \] con \(0\le d_1< d_2<\ldots d_k < M\le N\).

8. Medida de correlación de orden k

La medida de la correlación de orden k se define como \[ \theta_k(E, N) = \max_{D, M}\left|V(E,D,M) \right |, \] Con \(0\le d_1< d_2<\ldots d_k < M\le N\).

La secuencia tiene un pico completo si \(\theta_{k}(E, N)= N\).

9. Complejidad lineal de una secuencia

Para una secuencia \(E = (-1)^{(s_n)}\) de periodo \(N\) en \(\mathbb{F}_2\), decimos que tiene complejidad lineal \(L\) si existe \(c_0,\ldots c_{L-1}\in\mathbb{F}_2\) tal que \[ s_{n+L} = \sum_{j=0}^{L-1}c_j s_{n+j},\quad n\ge 0,\quad c_0,\ldots, c_{L-1}\in \mathbb{F}_2. \] Esto tiene implicaciones para su implementación hardware.

10. Análisis de la correlación

- Un ataque por correlación implica calcular la medida de la correlación de orden \(k\) de la señal

- Encontrar picos de altura completa no triviales

- El polinomio que genera la secuencia asignada puede obtenerse a partir de la ubicación.

- El interceptor puede generar una réplica local de la secuencia y recuperar la señal.

El éxito de un ataque depende de las siguientes condiciones:

- La correlación del ruido es «pequeña»

- hay picos completos en la correlación de una secuencia PN para un orden \(k\) suficientemente pequeño.

11. Teorema 1

Dada una secuencia binaria \((e_{n})\) de periodo \(T\) con complejidad lineal \(L\), la secuencia tiene un pico completo en la correlación de orden \(2k\) siempre que se cumpla que

12. Orden de correlación \(k\) para principales familias

| Construcción | L | k |

|---|---|---|

| m-sequences | n | 3 |

| small Kasami | 3n/2 | 4 |

| Gold Codes | 2n | 6 |

| Large Kasami | 9n | 6 |

Para \(N= 2^{n}-1\). Esto reduce la complejidad computacional de ataques anteriores (Adams, Parampalli, etc.)

Muchas secuencias son particularmente vulnerables dependiendo de su traza y su complejidad lineal (Chen 2022).

13. Implementación práctica.

La detección de la señal requiere una búsqueda ciega, similar a la búsqueda SETI (Search for Extraterrestial Intelligence).

Un usuario legítimo conoce los siguientes parámetros de la transmisión

- Frecuencia, fase y polarización de la portadora RF

- Frecuencias de reloj y temporización

- Longitud, alfabeto, y polinomio de reclusión de la secuencia utilizada

- Datos transmitidos y su temporización

- Un dirección aproximada de la duración de la señal.

El ataque de triple correlación: interceptar la señal RF y decodificar datos sin decodificar la secuencia.

14. Implementación hardware

Requiere un receptor complejo. ./Figura1.pdf

15. Consideraciones para una implementación hardware

- Requiere la recuperación de la frecuencia aproximada de la portadora, así como de la fase de ésta.

- Permite recuperar eliminar la portadora, recuperando otros parámetros de la transmisión.

- El triple correlador está limitado por la frecuencia de muestreo del convertidor A/D. Esto implica limitaciones tecnológicas según en la banda de frecuencias en las que se trabaje.

- Requiere la realización de una correlación cruzada para determinar el código exacto de la familia

16. Consideraciones para una implementación hardware (II)

- En caso de uso en los que sea requerido k>3, la complejidad del diseño aumentará.

– Esto implica menos robustez frente al ruido. Debido a las pérdidas

17. Detección de la dirección de llegada (I)

- Método patentado por Houghton & Reeve

- Uso de dos antenas omnidireccionales separadas por un distancia \(d\) detecta picos en la correlación de segundo orden, bajo ciertas condiciones.

- Permite recuperar parámetros de comunicación y del código utilizado para una señal.

- Su uso encarece el precio del receptor, tecnologías como FPGA con «RF on Chip» pueden abaratar este precio.

18. Detección de la dirección de llegada (II)

19. Conclusiones y trabajo futuros

- Los sistemas CDMA de espectro ensanchado que usan DSSS son vulnerables a ataques por correlación.

- Dependiendo de la familia de códigos empleada, se incrementa el orden de la correlación y la complejidad del ataque.

- Las secuencias PN utilizadas para sistemas basados en Frequency Hopping Spread Spectrum (FHSS) and Time Hopping Spread Spectum (THSS) por poderse considerar "dispersas".

- En trabajos futuros estos resultados se extenderán a otras familias de secuencias, así como al estudio de los efectos asociados a transmisión de la señal.

20. Bibliografía

- Chen, A. I. Gomez, D. Gomez-Perez, and A. Tirkel, “Correlation measure, linear complexity and maximum order complexity for families of binary sequences,” Finite Fields and Their Applications, vol. 78, p. 101977, 2022.

- R. Adams, M. Gouda, and P. C. Hill, “Detection and characterisation of ds/ss signals using higher-order correlation,” in Proceedings of ISSSTA’95 International Symposium on Spread Spectrum Techniques and Applications, vol. 1. IEEE, 1996, pp. 27–31.

- W. Houghton and C. D. Reeve, “Detection of spread spectrum signals,” Sep. 21 1999, uS Patent 5,955,993.